什么是僵尸网络?

僵尸网络是指一组受恶意软件感染并受到恶意演员控制的计算机。术语僵尸网络是一个从机器人和网络这个词的portmanteau,每个被感染的设备被称为机器人。僵尸网络可以设计为完成非法或恶意的任务,包括发送 垃圾邮件,窃取数据, ransomware,欺诈性地点击广告或 分布式拒绝服务(DDoS)攻击。

虽然一些 恶意软件(例如ransomware)会直接影响设备的所有者,但DDoS僵尸网络恶意软件可以具有不同的可见性级别; 某些恶意软件被设计为完全控制设备,而其他恶意软件以静默方式作为后台进程运行,同时静默地等待来自攻击者或“bot herder”的指令。

自我传播的僵尸网络通过各种不同的渠道招募额外的机器人。感染途径包括利用网站漏洞,特洛伊木马恶意软件,以及破解弱认证来获取远程访问权限。一旦获得访问权限,所有这些感染方法都会导致在目标设备上安装恶意软件,从而允许操作员进行远程控制。一旦设备被感染,它可能会尝试通过招募周围网络中的其他硬件设备来自我传播僵尸网络恶意软件。

虽然在一个特定的僵尸网络中精确确定机器人的数量是不可行的,但在复杂僵尸网络中机器人总数的估计范围从几千到一百万不等。

为什么会创建僵尸网络?

使用僵尸网络的原因范围从行动主义到国家赞助的中断,许多攻击只是为了获利而进行。在线招聘僵尸网络服务相对便宜,特别是与他们可能造成的损害的数量有关。创建僵尸网络的障碍也足以使其成为一些软件开发商的有利可图的业务,特别是在法规和执法有限的地理位置。这种组合导致在线服务的扩散,提供攻击。

僵尸网络如何控制?

僵尸网络的核心特征是能够从机器人牧民接收更新的指令。与网络中的每个机器人进行通信的能力允许攻击者替代攻击向量,更改目标IP地址,终止攻击和其他自定义操作。僵尸网络设计有所不同,但控制结构可以分为两大类:

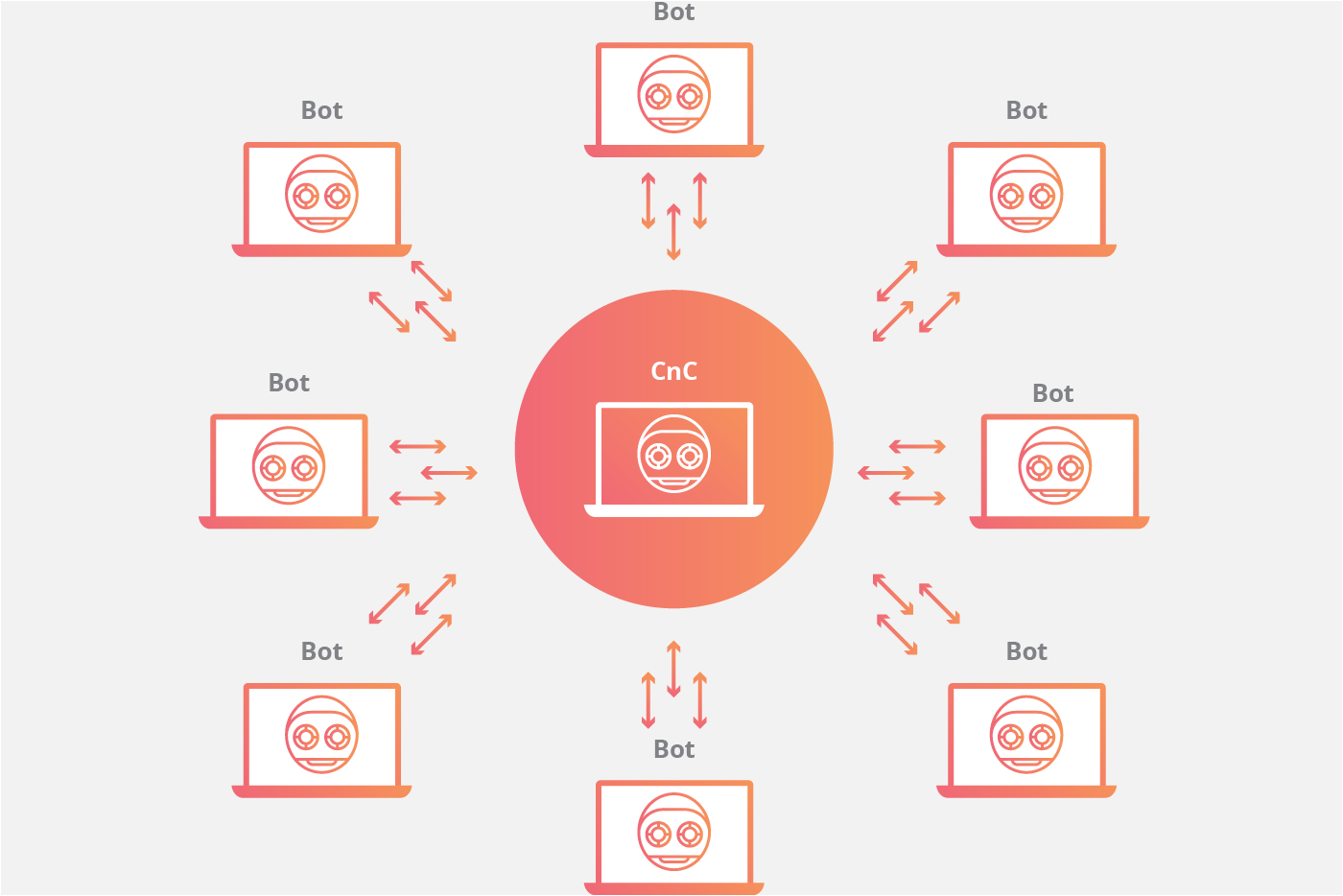

客户端/服务器僵尸网络模型

客户端/服务器模型模拟模拟传统的远程工作站工作流程,其中每个单独的机器连接到集中式服务器(或少量集中式服务器),以访问信息。在该模型中,每个机器人将连接到命令控制中心(CnC)资源,如Web域或IRC通道,以便接收指令。通过使用这些集中的存储库为僵尸网络提供新的命令,攻击者只需要修改每个僵尸网络从命令中心消耗的源资源,以便将指令更新到受感染的计算机。控制僵尸网络的集中式服务器可能是攻击者拥有和操作的设备,也可能是被感染的设备。

已经观察到一些受欢迎的集中僵尸网络拓扑,包括:

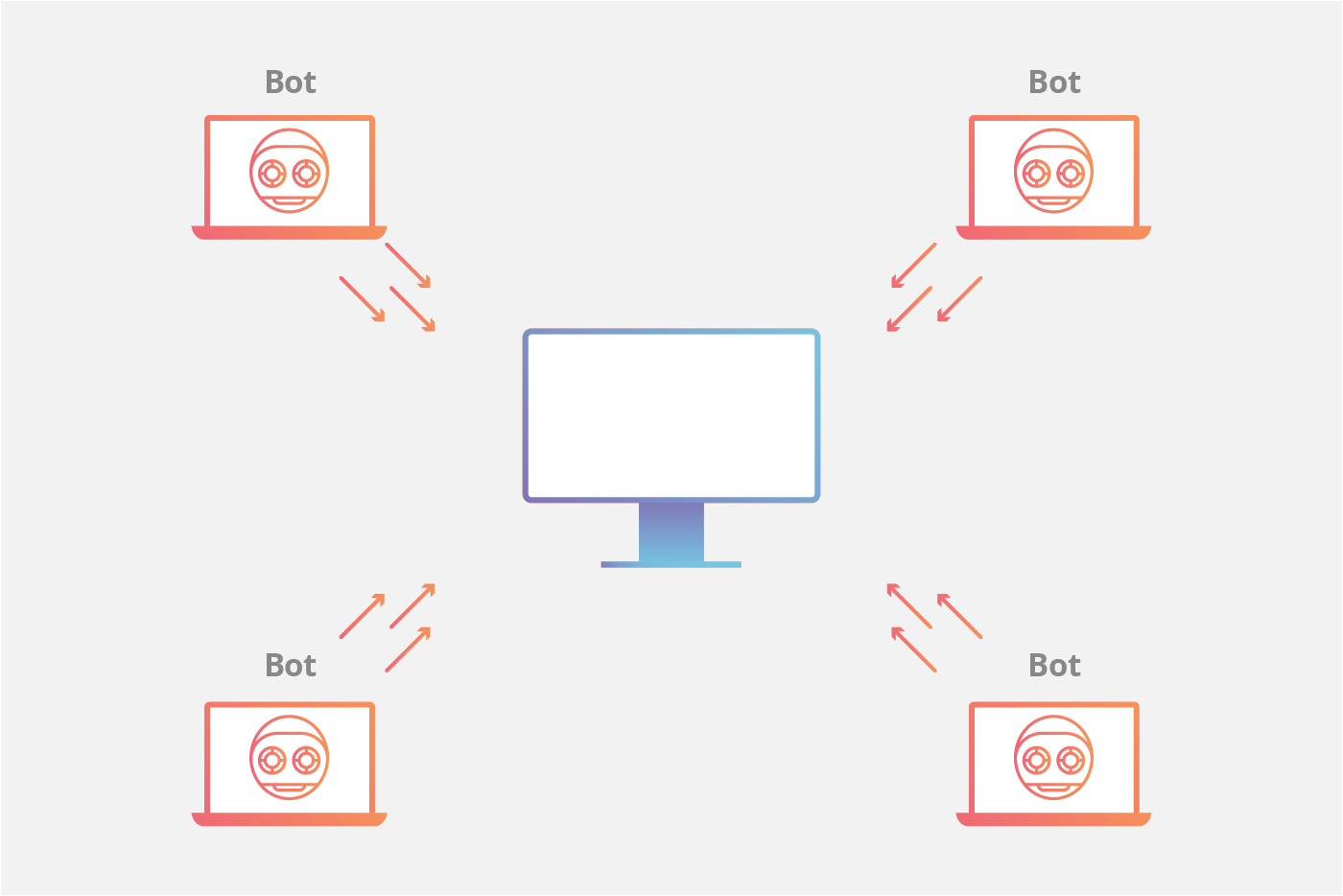

星网拓扑

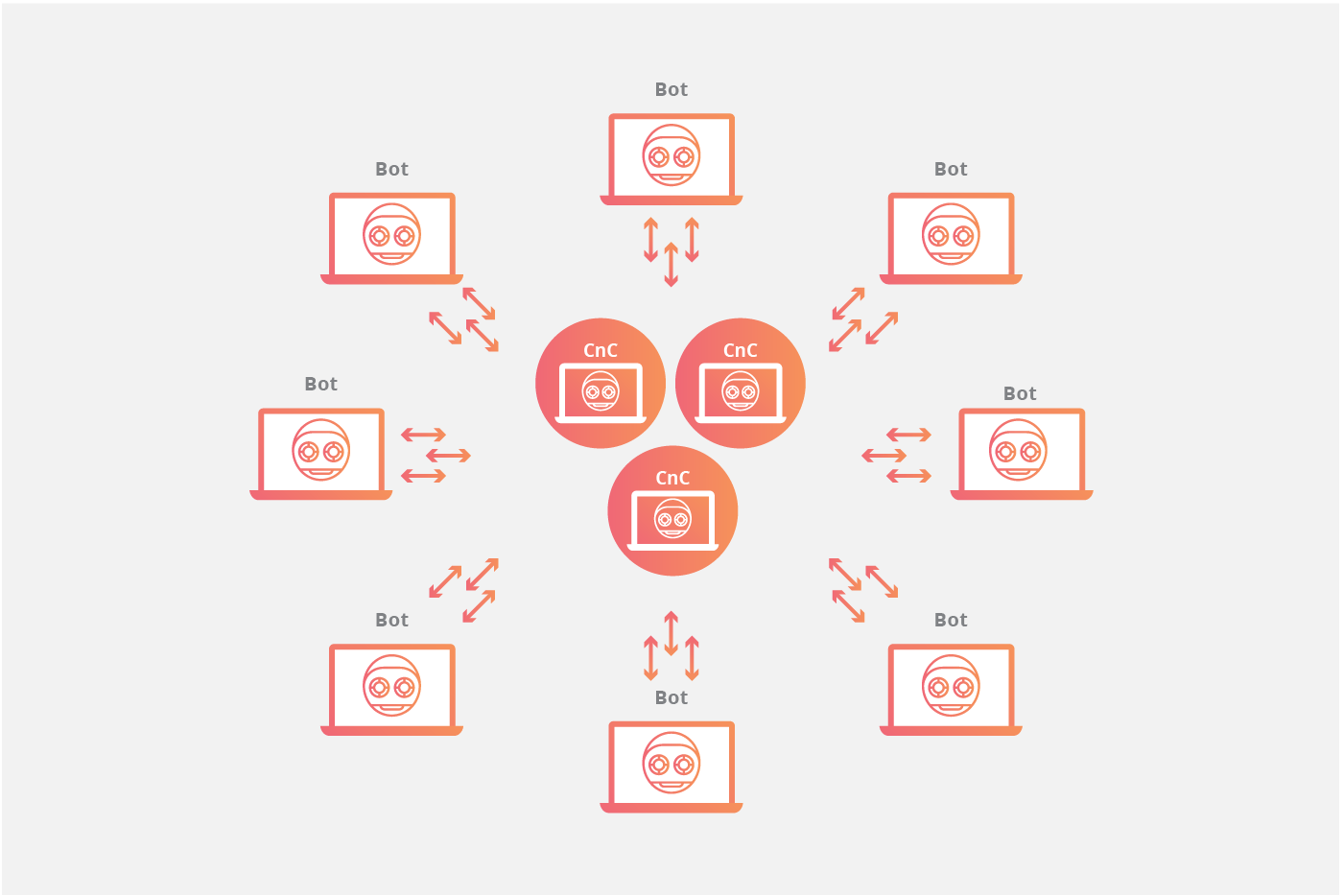

多服务器网络拓扑

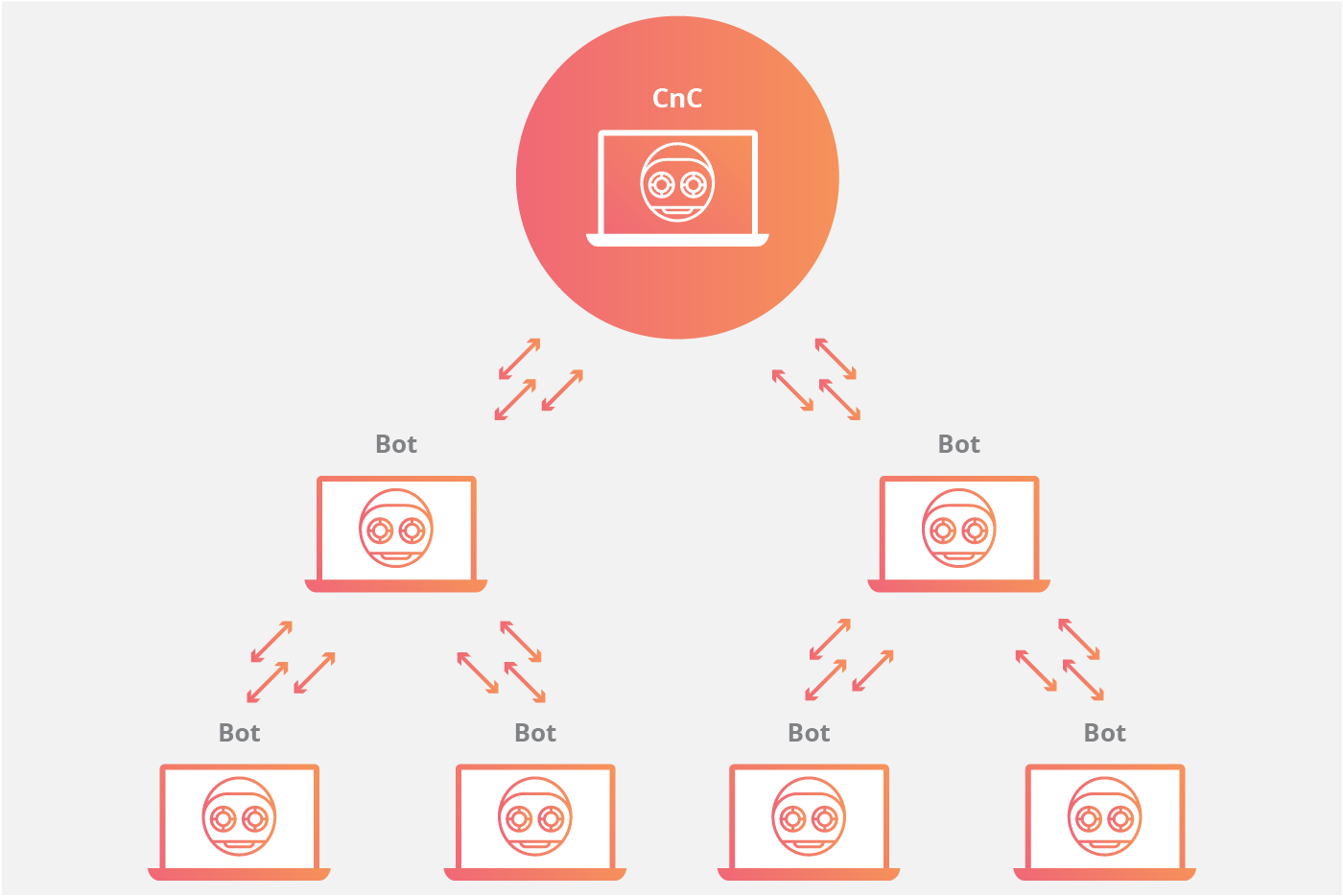

分层网络拓扑

在任何这些客户端/服务器型号中,每个机器人将连接到像Web域或IRC通道的命令中心资源,以便接收指令。通过使用这些集中的存储库为僵尸网络提供新的命令,攻击者只需要修改每个僵尸网络从命令中心消耗的源资源,以便将指令更新到受感染的计算机。

与有限数量的集中来源更新指令到僵尸网络的简单性是这些机器的脆弱性; 为了使用集中式服务器删除僵尸网络,只需要中断服务器。由于这个漏洞,僵尸网络恶意软件的创建者已经发展并转向了一种新模式,通过一个或几个故障点不太容易受到干扰。

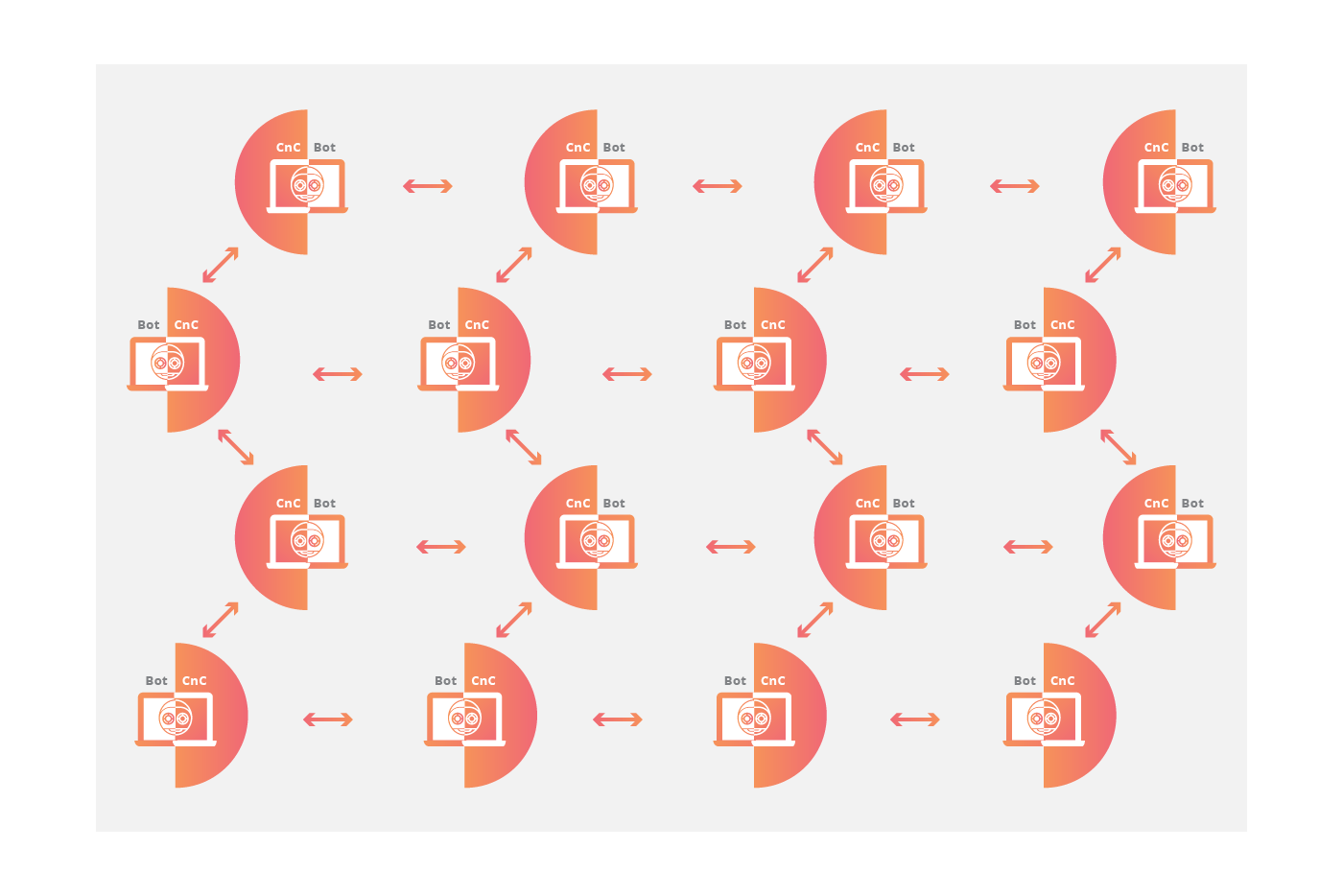

对等僵尸网络模型

为了规避客户端/服务器模型的漏洞,僵尸网络最近使用分散式对等文件共享组件进行设计。将控制结构嵌入到僵尸网络中,消除了僵尸网络中存在的单一故障点与集中式服务器,从而使缓解工作更加困难。P2P漫游器既可以是客户端,也可以是命令中心,与邻居节点共同传播数据。

对等僵尸网络维护可信计算机的列表,可以通过它们提供和接收通信并更新其恶意软件。通过限制机器人连接到的其他机器的数量,每个机器人只能暴露在相邻的设备上,使其更难跟踪,更难以缓解。缺乏集中式命令服务器使对等僵尸网络更容易受到僵尸网络创建者以外的其他人的控制。为了防止失去控制,分散的僵尸网络通常被加密,使得访问受到限制。

IoT设备如何成为僵尸网络?

没有人通过他们放在后院的无线闭路电视摄像机来观看鸟饲料,但这并不意味着该设备不能进行必要的网络请求。IoT设备的力量 加上弱或配置不良的安全性,会为僵尸网络恶意软件招募新的机器人进入集体。物联网设备的上升为DDoS攻击带来了新的局面,因为许多设备配置不良和易受攻击。

如果IoT设备的漏洞被硬编码到固件中,更新更加困难。为了降低风险,具有过时固件的IoT设备应该被更新,因为默认证书通常与设备的初始安装保持不变。许多折扣制造商的硬件没有激励使他们的设备更安全,从僵尸网络恶意软件到物联网设备的脆弱性仍然是未解决的安全隐患。

现有僵尸网络如何被禁用?

禁用僵尸网络的控制中心:

一旦控制中心被识别就可以更容易地禁用使用命令和控制模式设计的僵尸网络。在故障点切断头部可以使整个僵尸网络脱机。因此,系统管理员和执法官员专注于关闭这些僵尸网络的控制中心。如果指挥中心在执法力度较弱或愿意干预的国家运作,这个过程更加困难。

消除个别设备感染:

对于个别计算机,重新获得对机器的控制的策略包括运行防病毒软件,从安全备份重新安装软件,或者在重新格式化系统后从干净的机器重新启动。对于IoT设备,策略可能包括闪烁固件,运行出厂设置或格式化设备。如果这些选项不可行,则设备制造商或系统管理员可能还可以使用其他策略。

如何保护设备不成为僵尸网络的一部分?

创建安全密码

对于许多易受攻击的设备,减少僵尸网络漏洞的风险可以像将默认用户名和密码更改为不同的管理凭据一样简单。创建一个安全的密码使得暴力破解变得困难,创建一个非常安全的密码使得暴力破裂实际上是不可能的。例如,感染了未来恶意软件的设备将扫描寻找响应设备的IP地址。一旦设备响应ping请求,机器人将尝试使用默认凭据的预设列表登录到找到的设备。如果默认密码已被更改并且已经实现了安全密码,则机器人将放弃并继续前进,寻找更易受攻击的设备。

仅允许受信任地执行第三方代码:

如果您采用软件执行的手机型号,则只能执行白名单应用程序,允许更多的控制来杀死被认为是恶意软件的僵尸网络。只有利用主管软件(即内核)可能会导致设备的利用。这取决于首先有一个安全的内核,大多数IoT设备都没有,更适用于运行第三方软件的机器。

定期系统擦除/恢复:

在一段时间后恢复到一个已知的良好状态将会删除一个系统收集的任何垃圾,包括僵尸网络软件。这种策略作为一种预防措施,确保即使是静默运行的恶意软件也被垃圾丢弃。

实现良好的入口和出口过滤实践:

其他更先进的策略包括网络路由器和防火墙的过滤实践。安全网络设计的原则是分层的:您对公共可用资源的限制最少,同时不断加强您认为敏感的事件的安全性。此外,必须仔细检查跨越这些边界的任何内容:网络流量,USB驱动器等。质量过滤实践增加了在进入或离开网络之前会捕获DDoS恶意软件及其传播和通信方法的可能性。