近年来IDC行业在不断的上升发展,硬件配置和带宽价格越来越低。随之而来的是网络攻击也比之前更加频繁,攻击规模也越来越大。在2018年普通中小公司网站使用50Gbps的DDOS防护就可以应对90%的网络攻击。时至今日,DDOS防护已经至少需要100Gbps的防护能力。

本文给大家介绍下DDOS的常见分类以及各类DDOS防护的区别,帮助各位选择到真正能防护DDOS攻击的IDC服务器产品。

DDOS攻击的四层和七层区别

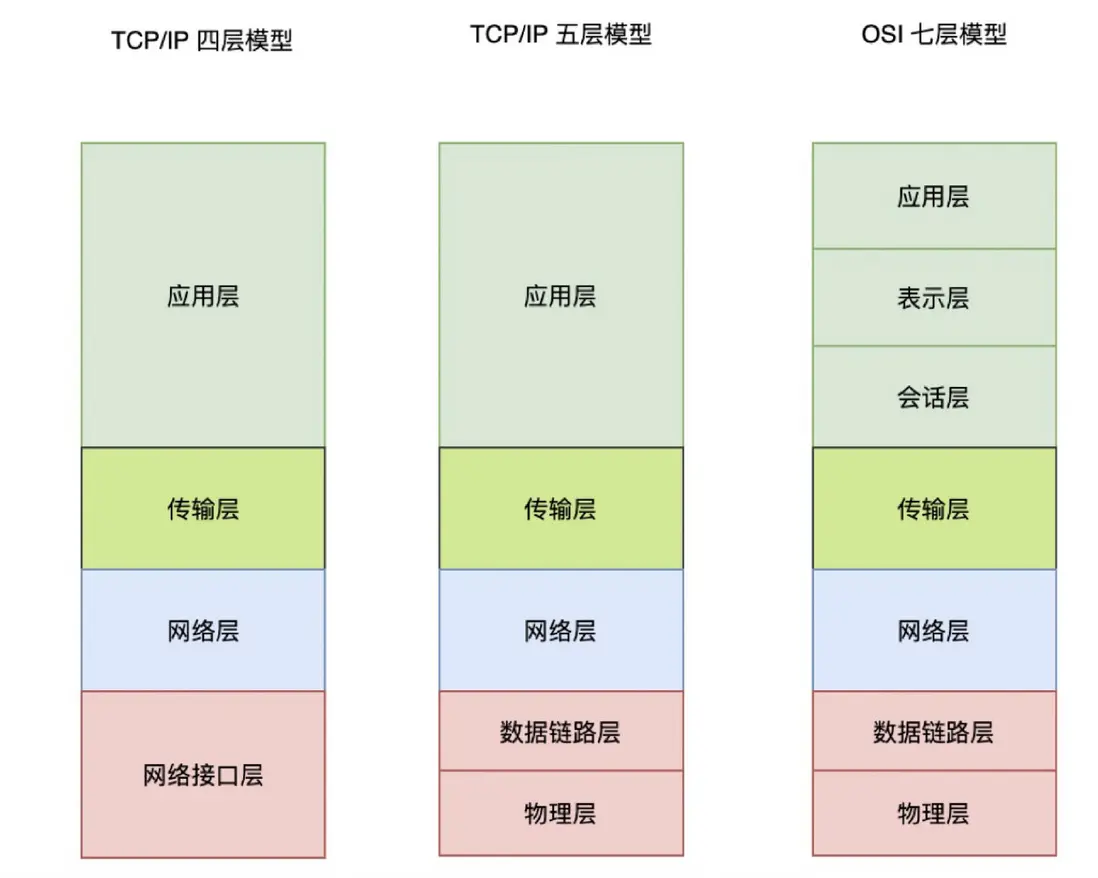

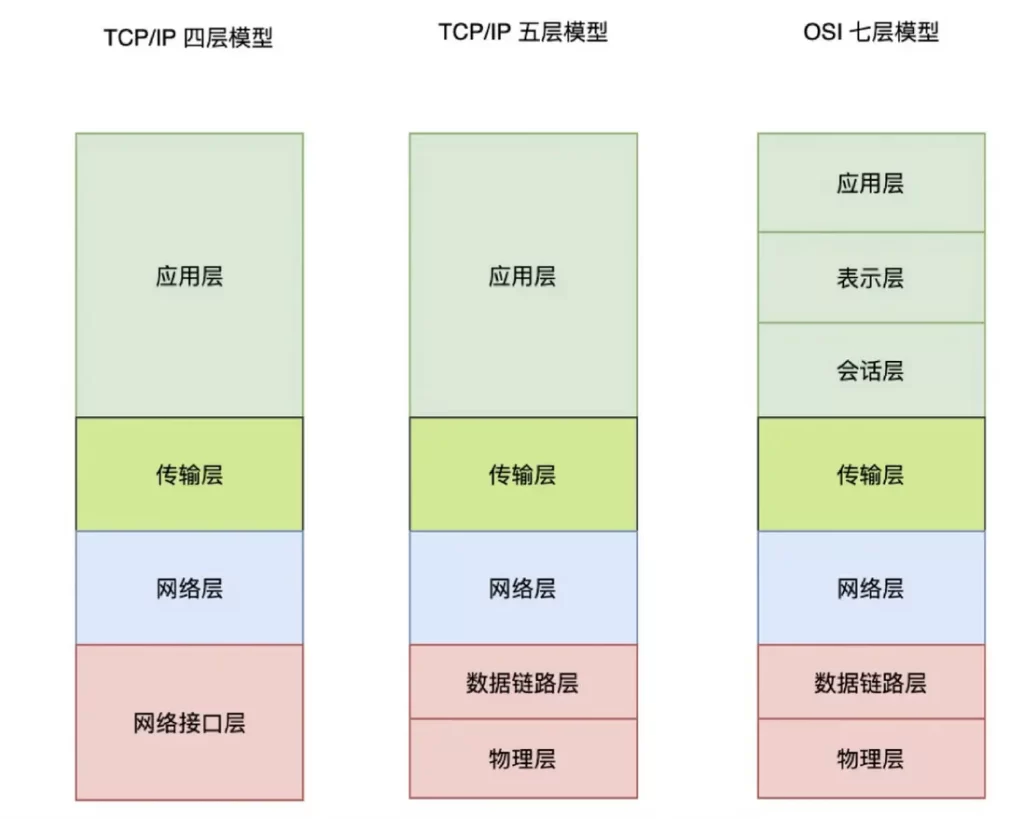

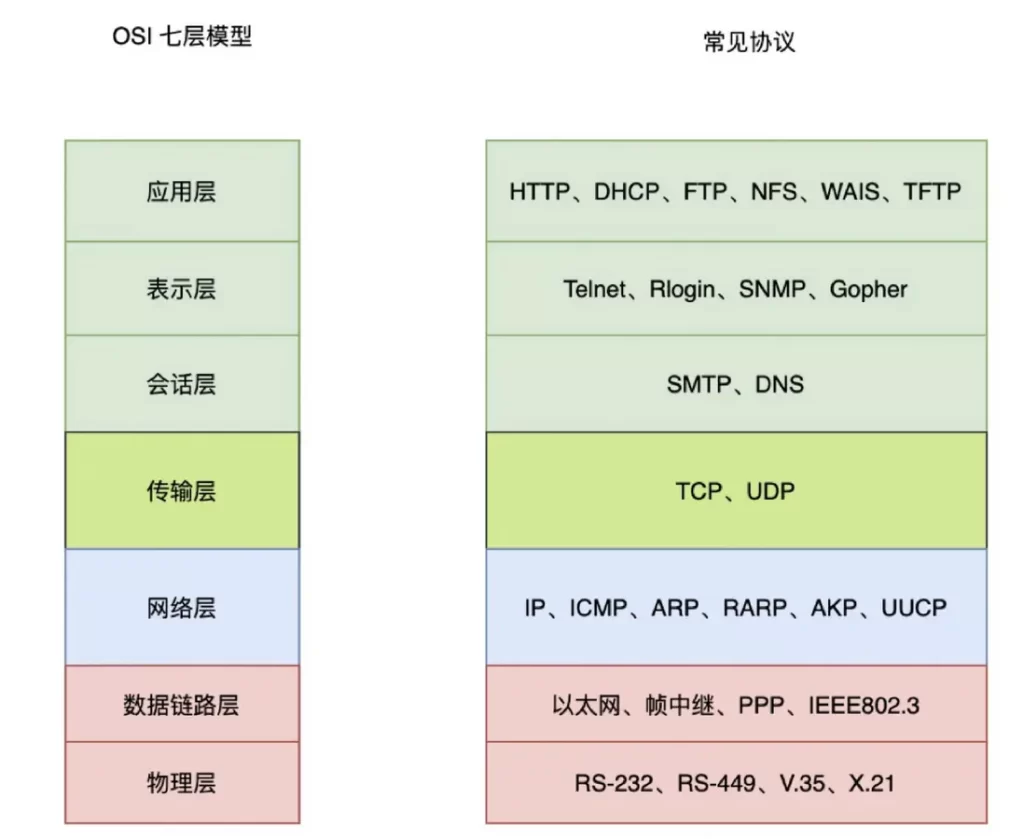

DDOS攻击的四层和七层是根据OSI七层模型来进行划分的,四层指的是网络传输层,七层指的是应用层。

其中每层就有不同的协议,我们看下下图。

我们从上图可以看出,七层主要是HTTP、FTP等我们实际的业务层。四层则是TCP等网络传阶段。

简单些可以理解为,四层攻击是消耗您所在机房的带宽为主。七层则是攻击您服务器内的资源,比如消耗您的CPU、占用您的内存等目的。

我们常说的CC攻击是属于七层攻击,CC攻击回造成我们服务器的计算和IO资源爆满。服务器无法处理过多的请求导致网站无法打开。

四层攻击还分为SYN 洪水、DNS放大等不同攻击方式,这里就不讨论了。

如何防护DDOS攻击?

DDOS攻击我们根据不同类型的攻击需要采取不同的防护策略。

CC攻击(DDOS七层攻击)

CC攻击常见是通过大量IP发出大量的访问请求来占用服务器资源。我们在防护时需要分析访问日志来过滤出攻击特征,然后使用安全工具来拒绝此类请求。

CC攻击我们可以从访问地址、IP请求书、请求UA等方面来进行分析。常见的CC攻击都伴随着单IP大量请求的情况,同时为了方便发起攻击,绝大多数CC攻击都会请求同一个访问地址。

我们可以限制IP请求速率、手动拉黑高请求数IP、给网站生成特定页面缓存、过滤特定UA等方式来防护。

如果请求量不大可以本机进行防护,如果请求书过高可以考虑增加服务器或者是接入CDN进行CC防护。

DDOS四层攻击

针对此类攻击我们在本机是无法进行防护的,需要依托IDC机房的DDOS防护资源进行防御。

一般IDC都提供特定防护能力的套餐,常见的是100Gbps、200Gbps、500Gbps、1800Gbps等。

以我公司为例,我们不同机房的DDOS防护策略是不同的。下面举例

该机房通过和运营商合作,在省级运营商网络进行DDOS过滤,此种防护效果好,被攻击IP基本无感知,不增加网络延时、网络性能基本没有影响。

浙江宁波是我们DDOS防护能力和防护效果最好的机房。

香港受限于整个地区的带宽出口小,被攻击后会通过将流量路由转到美国进行防护,过滤后的干净流量再转入香港。被攻击时会增加网络延时,攻击结束后会立即恢复。

美国的带宽资源很多,此机房被攻击会直接在本机房进行DDOS请求过滤。服务器被攻击后基本无感知,同时具有1800G的防护能力。是我公司海外防护能力最好的机房。

如果您有DDOS攻击,请联系我。我会给您介绍最适合您的防护方式,根据您的实际需求推荐给您最适合的机房。

联系QQ:28575315