DDoS防护:关键原理与机制

分布式拒绝服务(DDoS)攻击,是指通过持续向服务、服务器或网络发送大量请求,试图使其瘫痪的攻击行为。这些请求来源于被恶意软件感染的系统网络,即所谓的“僵尸网络”。这些系统协同工作,向受害者的带宽或计算资源发起洪流式攻击。由于攻击来源是分布式的,因此很难在攻击发生后立即阻止它。

根据《MIT科技评论》的报道,首次记录的DDoS攻击可追溯至1999年,当时一个恶意脚本使114台计算机向明尼苏达大学的一台计算机发送冗余数据包,使其无法访问达两天之久。随后一个月,这种攻击方式开始蔓延,攻击对象包括当时的主要网站,如CNN、亚马逊和雅虎。

在接下来的20年里,这种网络攻击成为黑客主义者和竞争企业的常用手段,因为它能够有效破坏业务运行并造成显著经济损失。

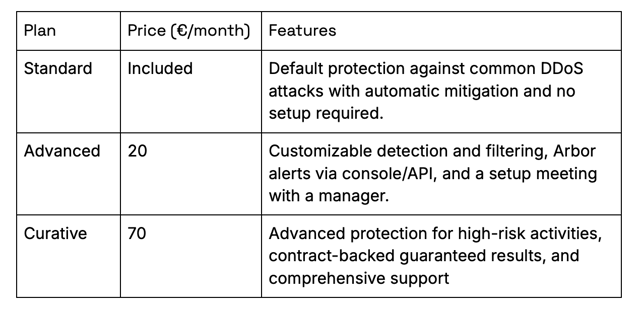

根据Cloudflare[1]的数据,从2010年至2024年,DDoS攻击的数量和规模呈指数增长。2010年代初,已知最大攻击的数据传输量以Gbps计算,而如今则以Tbps计,意味着攻击规模增加了1000倍(见图1)。仅在过去六个月,NETSCOUT[2]就观察到攻击数量比2023年下半年增长了12.8%。

这些数据表明,为DDoS攻击投入防护和安全措施的重要性。然而,由于攻击来源是分布式的,一旦攻击开始,采取措施非常困难。因此,预防是应对DDoS攻击的关键。

在了解如何预防这些攻击之前,我们需要先理解它们的工作原理。

DDoS攻击类型

DDoS攻击主要分为三类:流量型(Volumetric)、协议型(Protocol)、应用层(Application-Layer),依据攻击目标的网络层及破坏方式而定义。

流量型攻击

流量型攻击通过发送大量数据占满受害者网络容量,造成带宽和吞吐瓶颈。攻击者利用僵尸网络向目标发送大量数据包,系统无法同时处理所有请求,导致部分数据包被缓存后丢弃。其目标是制造足够的网络拥塞,使合法流量无法访问,并让系统易受其他威胁影响。

协议型攻击

协议型攻击利用网络协议(OSI模型第3层和第4层,即网络层和传输层)的弱点,消耗服务器或网络资源。攻击者通常发送不符合协议的请求,使服务器分配资源和内存处理这些不会完成的请求。一种常见方法是SYN洪流攻击,攻击者发送大量SYN请求,但不完成TCP握手,导致服务器保持大量未完成的会话,从而瘫痪系统。

应用层攻击

应用层攻击针对OSI模型第7层,即应用层。攻击对象通常是Web服务,这里处理HTTP请求并生成响应。大量请求会消耗服务器的计算和内存资源,如查询数据库或加载文件。在云原生应用中,这种请求可能触发自动扩展功能。

应用层攻击的网络特征较小,且难以区分合法请求与恶意请求,因此往往是最难识别和缓解的攻击类型。

多向量攻击

上述三种攻击类型也可以组合,形成所谓多向量攻击。自2010年以来,多向量攻击越来越普遍,这得益于DDoS技术的发展、物联网设备的普及以及廉价、易用的DDoS工具的出现。多向量攻击的复杂性更高,使检测和缓解更加困难。

为什么你的基础设施需要防护

DDoS攻击最直接的影响是服务不可用或瘫痪。由于服务的不同部分可能依赖受攻击的服务器,其影响可能超出单台服务器。

服务中断会导致客户不满,损害企业声誉并造成经济损失。此外,当系统过载时,还会增加遭受其他网络攻击的风险,因为服务器忙于应对DDoS攻击时,对第二次攻击的防御能力下降。

基础设施防护方案

针对DDoS攻击,预防为主。

虽然识别机制重要,但面对多向量攻击时,很可能无法立即知道威胁来源。在流量大且正常请求频繁的情况下,容易将正常流量误判为攻击流量。

根据基础设施情况,可以结合以下技术进行防护:

流量过滤与速率限制

-

减少服务器网络暴露面:限制访问特定基础设施部分,避免使用过时应用、端口或协议。

-

IP黑名单:阻止已知攻击源。

-

智能流量过滤:使用高级算法和行为分析区分合法用户与恶意流量。

-

速率限制:限制单一来源每秒请求数。

加强网络基础设施

-

防火墙和入侵防御系统(IPS):在网络层阻止可疑流量。

-

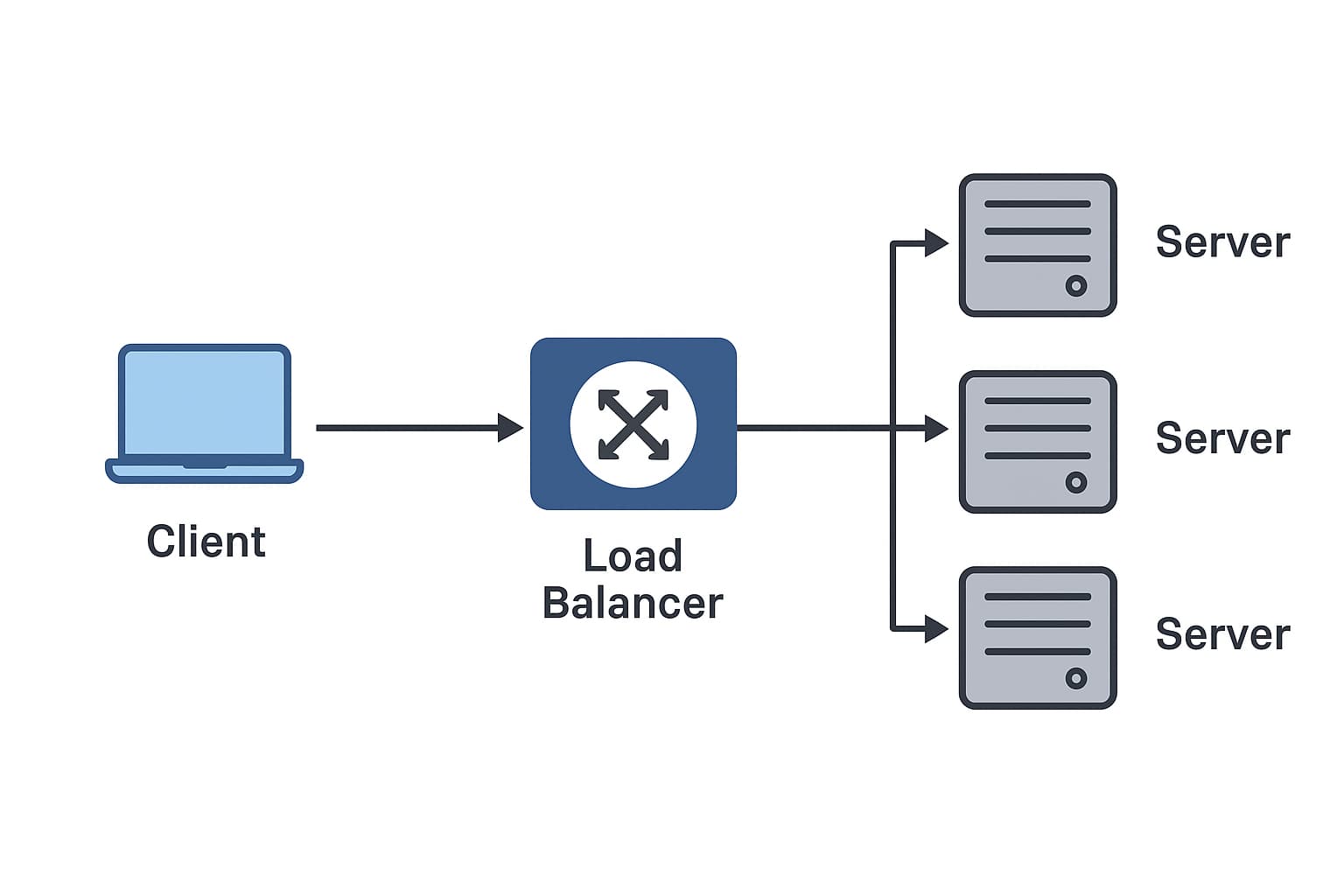

负载均衡器:分发流量到多台服务器,防止单点过载。

-

网站安全头和SSL/TLS加密:防止XSS攻击,保护数据传输。

-

Web应用防火墙(WAF):过滤和监控Web应用HTTP流量。我们即将在Edge服务中集成WAF功能。

行为分析与异常检测

-

监控网络日志是关键。了解正常流量模式后,才能识别异常。

-

可使用入侵检测系统(IDS)、安全信息与事件管理平台(SIEM)进行监控。

-

Scaleway可通过Cockpit监控云资源,提供指标、日志及Grafana可视化仪表板,方便追踪网络流量。

冗余与故障切换系统

-

部署备用服务器和替代路由,当主系统受攻击时自动接管。

-

确保服务连续性,减少停机时间。

云端DDoS缓解

-

使用CDN实现可扩展防护。

-

CDN在全球分布式网络中分发流量,吸收并过滤恶意流量,同时缓存内容以处理合法请求,确保服务连续运行。

托管DDoS缓解服务

-

可将防护外包给专业网络安全公司。

-

托管服务通常包含24/7监控、流量分析、智能流量过滤及快速缓解策略,适合缺乏内部资源的企业。

长期防护最佳实践

-

定期安全审计:识别过时软件、配置错误或暴露的接口并及时修复。

-

员工培训:识别威胁和应对策略,降低人为疏忽带来的风险。

-

关注新兴攻击技术与防护方法,提前预防潜在风险。

我们的反DDoS

依赖托管缓解服务阻止和预防攻击,使用Netscout的Arbor Protection解决方案保护整个基础设施,包括内部服务及客户使用的所有产品。

如果你拥有专属服务器,可以订阅个性化反DDoS缓解服务,支持团队管理。

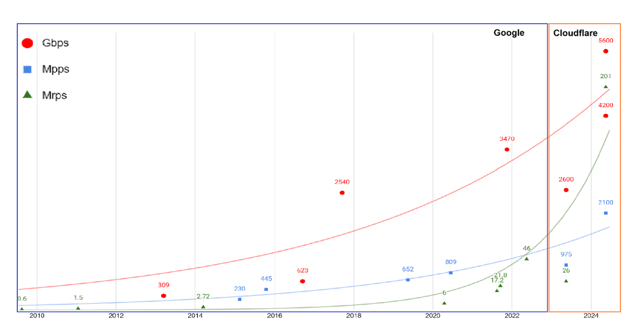

我们为服务器提供三种反DDoS计划: